LAS MODIFICACIONES SOBRE EL IVA QUE ENTRAN EN VIGOR A PARTIR DEL 1 DE ENERO 2023 DEBIDAS AL REAL DECRETO-LEY 20/2022, PUBLICADO EN BOE EL 28 DE DICIEMBRE DE 2022

El pasado 28 de diciembre se publicó en el BOE el Real Decreto Ley 20/2022 de modificaciones sobre el IVA, que entran en vigor a partir del 2023, por lo que será necesario adaptar todos los comercios que vendan los productos indicados a continuación.

Estas medidas no tienen carácter permanente, sino todo lo contrario, son vigentes hasta el 30 de junio de 2023 o si a fecha de 1 de marzo de 2023 la tasa interanual de inflación subyacente, publicada en abril de 2023, es inferior al 5,5%.

Cabe destacar que esta reducción del IVA no puede afectar en ningún caso al margen del beneficio del empresario, sino que solo debe afectar de forma exclusiva al consumidor final.

Para su control, es necesario de informar debidamente del tipo impositivo 0% en los libros de registro. En el caso del comercio electrónico se debe configurar correctamente la web a la hora de aplicar el impuesto. Informar de forma incorrecta podría provocar la aplicación de la regla de la prorrata por parte de la Agencia Tributaria.

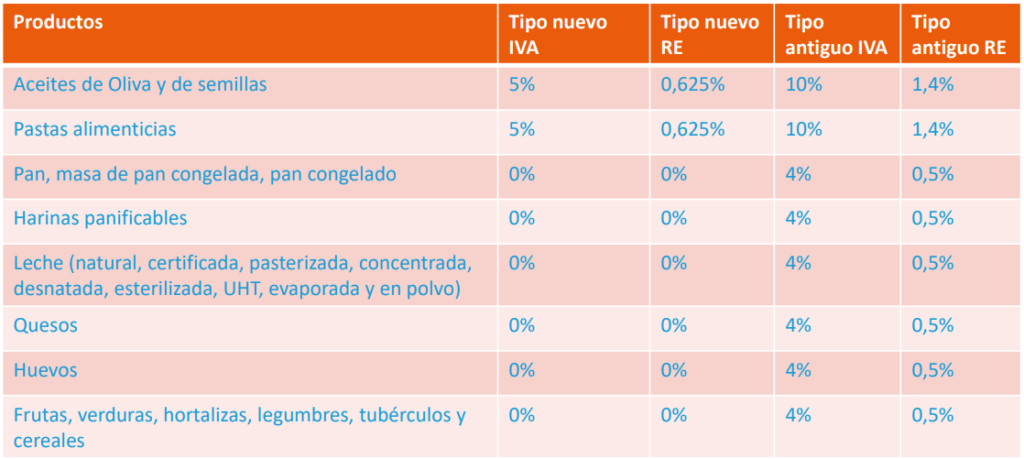

En primer lugar, se aplicará el 5% de IVA a las entregas, importaciones y adquisiciones intracomunitarias de los siguientes productos:

- Los aceites de oliva y de semillas.

- Las pastas alimenticias.

El tipo del recargo de equivalencia (RE) aplicable a estas operaciones será del 0,625 por ciento.

En segundo lugar, se aplicará el tipo del 0 % de IVA a las entregas, importaciones y adquisiciones intracomunitarias de los siguientes productos:

- El pan común, así como la masa de pan común congelada y el pan común congelado destinados exclusivamente a la elaboración del pan común.

- Las harinas panificables.

- Los siguientes tipos de leche producida por cualquier especie animal: natural, certificada, pasterizada, concentrada, desnatada, esterilizada, UHT, evaporada y en polvo.

- Los quesos.

- Los huevos.

- Las frutas, verduras, hortalizas, legumbres, tubérculos y cereales, que tengan la condición de productos naturales de acuerdo con el Código Alimentario y las disposiciones dictadas para su desarrollo.

El tipo del recargo de equivalencia aplicable a estas operaciones será del 0 por ciento.

Como hemos comentado anteriormente, esta reducción del tipo impositivo beneficiará únicamente al consumidor, sin que el importe de la reducción pueda dedicarse total o parcialmente a incrementar el margen de beneficio empresarial con el consiguiente aumento de los precios en la cadena de producción, distribución o consumo de los productos.

Cuadro resumen tipos aplicables a partir de 1 de enero de 2023

Publicado el 27 de Enero de 2023

Por Alfredo Barroso

Responsable de LSSICE y Comercio Electrónico