Normalmente, en los hogares y en las oficinas tenemos una red local donde conectamos todos nuestros dispositivos: ordenadores, móviles, impresoras, IoT, NAS, etc.

Gracias a esta red local podemos interactuar con nuestros dispositivos sin exponerlos a Internet, por lo que pueden pensar que es un perímetro seguro el cual podemos confiar en los dispositivos que estén conectados a la red porque el acceso a la red está controlado, pero no es así.

Vamos a poner un ejemplo con una oficina: los equipos que tienen acceso a la red pueden usar la impresora, acceder a los archivos del servidor, usar la aplicación de la oficina, etc.

Cualquier agente externo como un hacker o un empleado descontento puede tener acceso a todo en cuanto haya ganado acceso a la red local y causar problemas. Por eso en estos últimos años, se ha dejado de pensar en el concepto de un perímetro seguro a una arquitectura Zero Trust.

¿Qué es Zero Trust?

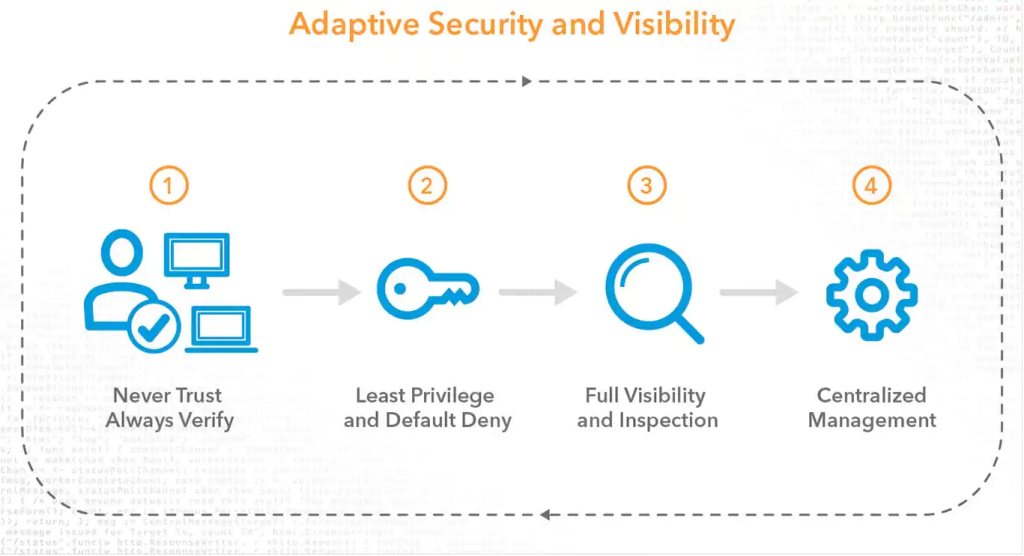

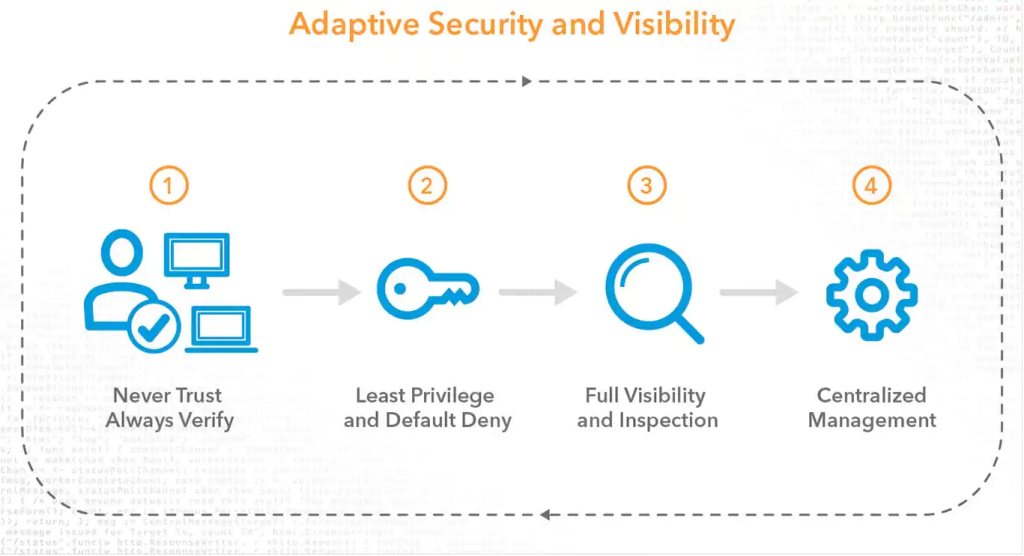

Zero Trust es un modelo de seguridad informática con una premisa: “No confíes nunca, comprueba siempre”. Esta arquitectura necesita una verificación de identidad por cada usuario/dispositivo que quiera acceder a la red y realizar alguna operación dentro de ella.

Imaginémonos que la red de la oficina o de la casa fuera un edificio. Normalmente para proteger el edificio se ponen guardias en las entradas que son los que permiten el acceso a las personas (Un perímetro seguro), pero una vez dentro del edificio tienen total libertad y acceso a todos los recursos. Si un guardia deja pasar a algún actor malintencionado, puede abusar de sus privilegios dentro del perímetro para causar daño.

Una arquitectura Zero Trust no confía en nadie, ni de fuera ni de dentro del edificio. Cada vez que quieras entrar al edificio, ir a alguna habitación, acceder a algún recurso del edificio habrá un guarda que comprobará que eres tú y que tienes los permisos necesarios para realizar cualquier acción. Además, todas esas actividades y solicitudes quedan registradas, por lo que un acceso indebido o un intento de explotación por un agente malintencionado se puede detectar y encontrar su origen.

Fundamentos de la Seguridad Zero Trust

La seguridad Zero Trust se basa en estos fundamentos:

Asumir que todo es hostil

Este es el principio fundamental del Zero Trust: Por defecto, todo tráfico y actividad es hostil hasta que se demuestre lo contrario. Para demostrar que el tráfico no es malicioso y que viene de una fuente confiable, la fuente debe confirmar su identidad y de que esta identidad tiene los permisos suficientes para la operación.

Identificación y autorización

Para poder acceder a la red y a los recursos, debes demostrar que eres tú y que tienes permisos para realizar una acción. Esto se consigue a través de Identity and Access Managers (IAM). Un IAM es un recurso centralizado que ofrece servicios de identificación y de resolución de accesos. Antes de cualquier actividad, el usuario se identificará al IAM para demostrar que es un usuario confiable y cada vez que realiza una acción, el IAM procesa la acción y permitirá/denegará la acción dependiendo de los permisos del usuario.

Principio del mínimo privilegio

El principio de mínimo privilegio define que a cada usuario o proceso se le concede sólo los privilegios esenciales para realizar su función.Por ejemplo, un empleado de ventas tendrá acceso a los recursos de ventas, pero no a los recursos de contabilidad o de IT. Si un usuario o proceso es comprometido, limitará su capacidad y reducirá la superficie de ataque.

Logging y monitoreo

Todo movimiento y actividad queda registrado en el sistema. Gracias a esto, se puede hacer tareas de monitoreo para detectar y mitigar posibles actuaciones malintencionadas además de poder determinar su procedencia y alcance y ganar inteligencia para reforzar la seguridad de la red.

Ventajas de la Seguridad Zero Trust

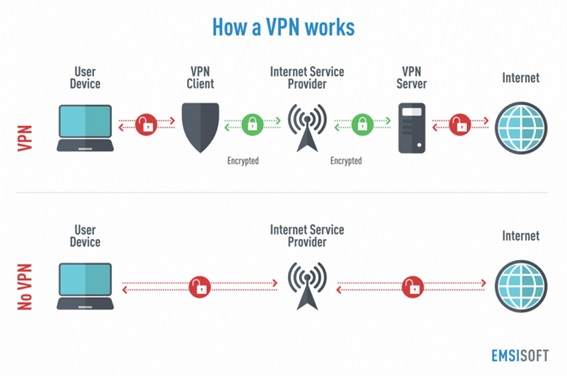

Una infraestructura segura para el teletrabajo

Las organizaciones pueden desplegar servicios y recursos alcanzables desde internet pero solo accesibles para los miembros de la organización. Esto ayuda a los usuarios a poder realizar sus actividades desde casa o cualquier lado de forma segura sin exponer los servicios y recursos a internet y que cualquiera pueda acceder.

Mayor seguridad y herramientas para mitigar ataques

El departamento informático contaría con herramientas centralizadas para poder detectar ataques, definir políticas de seguridad, conceder/denegar permisos, rastrear actividades sospechosas, definir alarmas y avisos de acciones sospechosas, reportes más detallados, etc.

Mayor visibilidad de los recursos

Gracias al enfoque de Zero Trust de no confiar en nadie, la infraestructura es consciente de todos los recursos que se encuentran conectados, por lo que la organización tiene bien listados sus recursos y los detalles de estos . Gracias a esta visibilidad la organización es consciente de todos los recursos que posee y facilita las tareas de inventario y la simplificación de administración de IT.

Publicado el 29 de Julio de 2022

Por Alberto López

Departamento de Ciberseguridad